Supervision de sécurité

INTERMÉDIAIRE- 3 jours

- INTER

- 2800 HT

- 8 participants max

- ·

- Présentiel ou Distanciel

- ·

- Tarif INTRA sur demande

OBJECTIFS

Cette formation vise à développer les compétences clés en supervision de sécurité des systèmes d’information.

Les principaux objectifs pédagogiques sont :

- Comprendre le fonctionnement d’un Security Operation Center (SOC)

- Maîtriser les tâches et activités principales assurées par des analystes SOC de niveau 1 et 2

- Identifier, qualifier et traiter des alertes et incidents de sécurité

- Maîtriser l'utilisation des principaux outils (SIEM, SOR, EDR, etc.) utilisés au sein d’un SOC

- S'initier à la conception de parseurs et règles de détection

- PUBLIC

- ▪ Profils techniques en charge de la gestion des alertes et incidents de sécurité

- PRÉREQUIS

- ▪ Connaissances de base en sécurité informatique notamment en matière d’attaques et de vulnérabilités

- ▪ Maîtrise des environnements Linux & Windows

- ▪ Connaissances en réseaux (protocoles, modèles OSI/TCP-IP)

PROGRAMME

Connaitre son système d’information (SI)

▸ Outillage de scan et d'identification des services (nmap, arp-scan, ip management, netflow, zeek, etc.)

▸ Modéliser son SI : outillage de modélisation (draw.io, Visio, etc.)

Introduction à la supervision de sécurité

▸ Définitions, missions et organisation au sein d’un SOC

▸ Modèles de SOC

▸ Rôles et responsabilités : analystes N1/N2/N3, experts, référents, etc.

▸ Bonnes pratiques, normes et référentiels

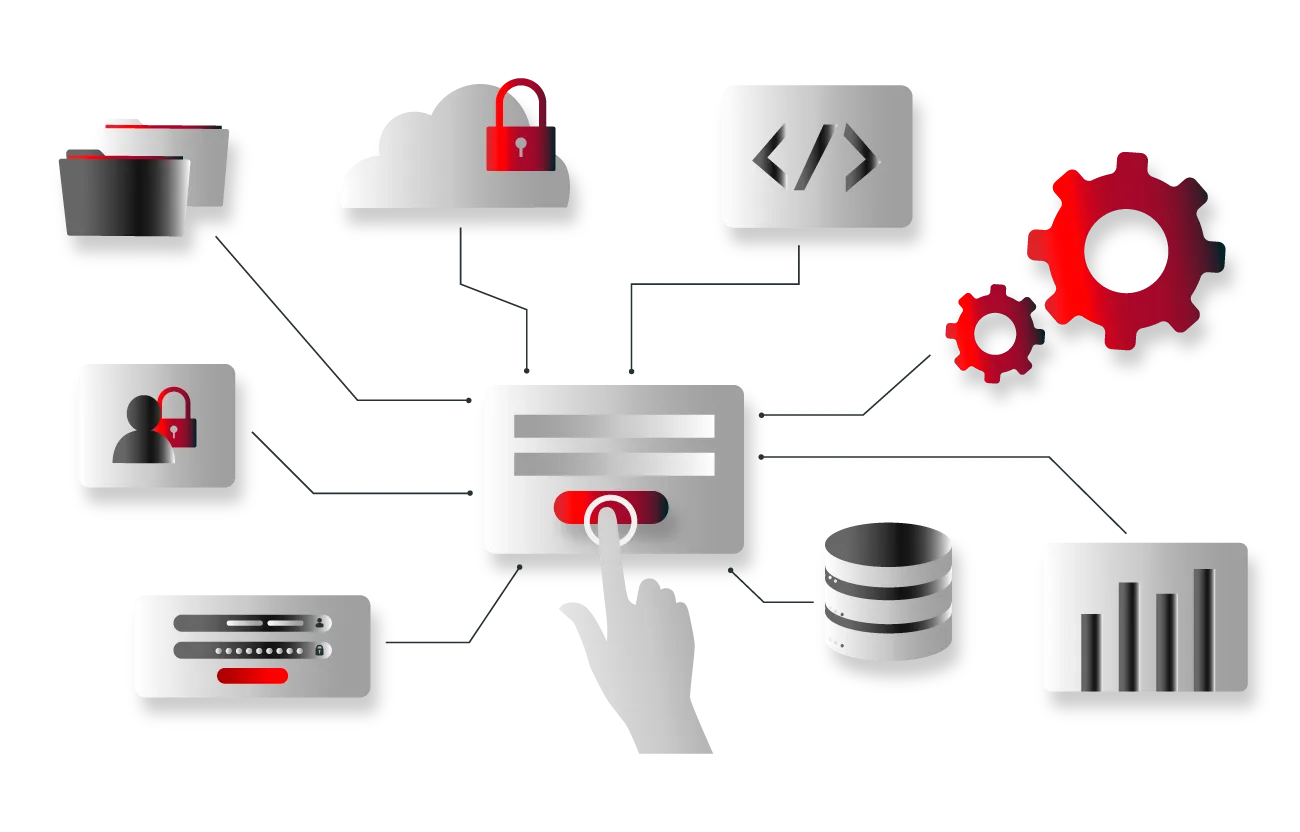

▸ Vue d’ensemble des outils utilisés (SIEM, EDR, SOAR, etc.)

Principes de la journalisation

▸ Principes de centralisation des logs (event forwarder, winlogbeat, filebeat, etc.)

▸ Identification des sources de logs (systèmes/réseaux) et définition de politiques

▸ Architecture : ressources matérielles, politique d'audit (ex: guide ANSSI AD, guide ANSSI macro, guide PDIS ANSSI)

▸ Exercice pratique : création d'un puits de logs, raccordement et configuration de sources, création de dashboard

Événements, alertes et incidents de sécurité

▸ Typologie des menaces et incidents de sécurité (malware, phishing, scan, dysfonctionnement, comportement déviant…)

▸ Composants d’une alerte de sécurité

▸ Agrégation et corrélation d’événements

▸ Exercices pratiques : analyse de logs bruts

Analyse d'alertes de sécurité

▸ Méthodologie d’analyse : collecte, qualification, investigation, escalade, traitement

▸ Recherche, analyse et visualisation d'alertes et événements de sécurité

▸ Création de requêtes personnalisées (bases de syntaxe)

▸ Recherche d’indicateurs de compromission (IOC)

▸ Proposition de recommandations, gestes réflexes et enrichissement d'alerte

▸ Exercices pratiques : analyse d’alertes de sécurité

Introduction à la gestion des incidents de sécurité

▸ Bonnes pratiques, normes et référentiels

▸ Bases en matière d'investigation numérique

▸ Solutions de réponse automatisée

▸ Exercices pratiques : analyse d’incidents de sécurité (forensic)

Méthodes

- Cours magistral et travaux pratiques (dont accès Root-Me PRO)

VALIDATION

- En fin de formation, une attestation non certifiante est délivrée sur validation de la mise

en pratique.

Livrables

- Attestation non certifiante, supports de formation et, selon les formations, licence d'essai de 7 jours aux environnements Root-Me PRO.