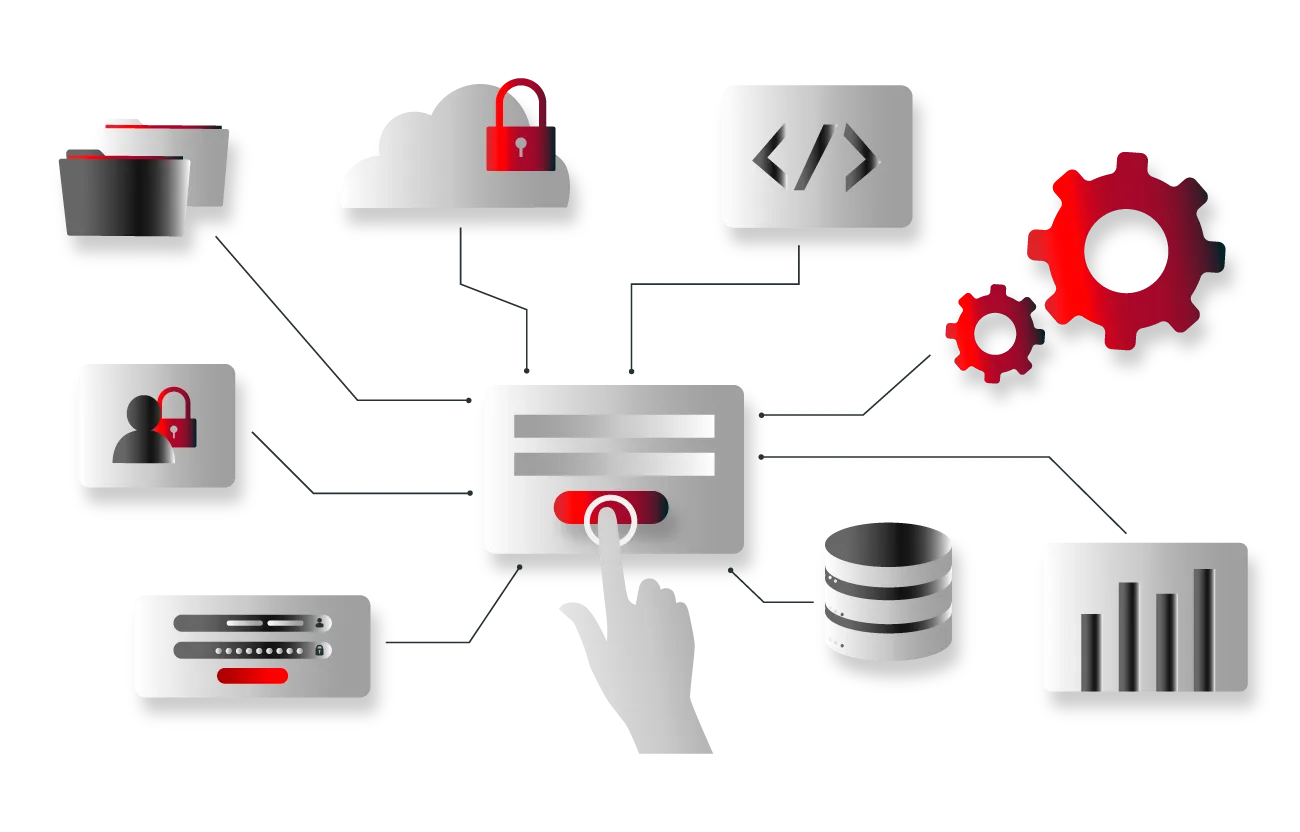

Second Facteur et PKI

EXPERT- 2 jours

- INTER

- 1950 HT

- 8 participants max

- ·

- Présentiel ou Distanciel

- ·

- Tarif INTRA sur demande

OBJECTIFS

Cette formation vise à renforcer les connaissances sur les méthodes d’authentification disponibles de nos jours.

Les principaux objectifs pédagogiques sont :

- Comprendre les concepts clés du fonctionnement des méthodes d’authentification existantes

- Identifier les principales vulnérabilités liées à certaines méthodes d’authentification

- Mettre en pratique des attaques courantes ciblant les mots de passe

- Intégrer les recommandations issues des guides de sécurité traitant des mots de passe et des authentifications

- PUBLIC

- ▪ Profils techniques en charge de la gestion des comptes et des identités

- PRÉREQUIS

- ▪ Connaissances de base en systèmes, réseaux et sécurité

- ▪ Maîtriser les fondamentaux des méthodes d’authentification existantes

PROGRAMME

Rappels sur la cryptographie

▸ Histoire de la cryptographie et de la cryptanalyse

▸ Algorithmes de chiffrements et cas d’usages (AES, RSA, etc.)

▸ Fonctions de hachages et de dérivations de clés (MD5, SHA-128, SHA-256, bcrypt, etc.)

▸ Public Key Infrastructure et norme X.509 (CA, certificat, CRL, OCSP, etc.)

Gestion des mots de passe

▸ Bonnes pratiques de génération des mots de passe

▸ Gestionnaires de mots de passe (analyse et comparaison des solutions existantes)

▸ Attaques ciblant les mots de passe (brute-force, dictionnaire, spraying, etc.)

Authentification et second facteur

▸ Notion d’IDP et exemple de mise en œuvre (gestion des comptes, SSO, etc.)

▸ Rappels sur la notion de « session » (connexion, session, cookie, etc.)

▸ Comparaisons des méthodes de second facteur (SMS, App authenticator, OP, TOTP, HOTP, etc.)

▸ Cas d’usage avec second facteur (RDP, SSH, Wi-Fi, S/MIME, mTLS, etc.)

▸ Support de stockage des secrets (TPM, Smartcard, HSM, etc.)

▸ Attaques sur le second facteur (AiTM)

Mise en œuvre d’une PKI

▸ Architecture recommandée (CA principale, sub-CA, etc.)

▸ Introduction au service PKI de Microsoft ADCS (mise en place, configuration, erreurs courantes)

▸ Intégrations tierces pour la gestion d’une PKI d’entreprise (SCEP, EST, ACME, etc.)

▸ Notion de templates pour les demandes de certificats (création, gestion, ACLs)

▸ Personal Identity Verification (principe, cas d’usages, support, etc.)

▸ Mise en œuvre d’une authentification avec certificats en environnement Active Directory

Méthodes

- Cours magistral et travaux pratiques (dont accès Root-Me PRO)

VALIDATION

- En fin de formation, une attestation non certifiante est délivrée sur validation de la mise

en pratique.

Livrables

- Attestation non certifiante, supports de formation et, selon les formations, licence d'essai de 7 jours aux environnements Root-Me PRO.